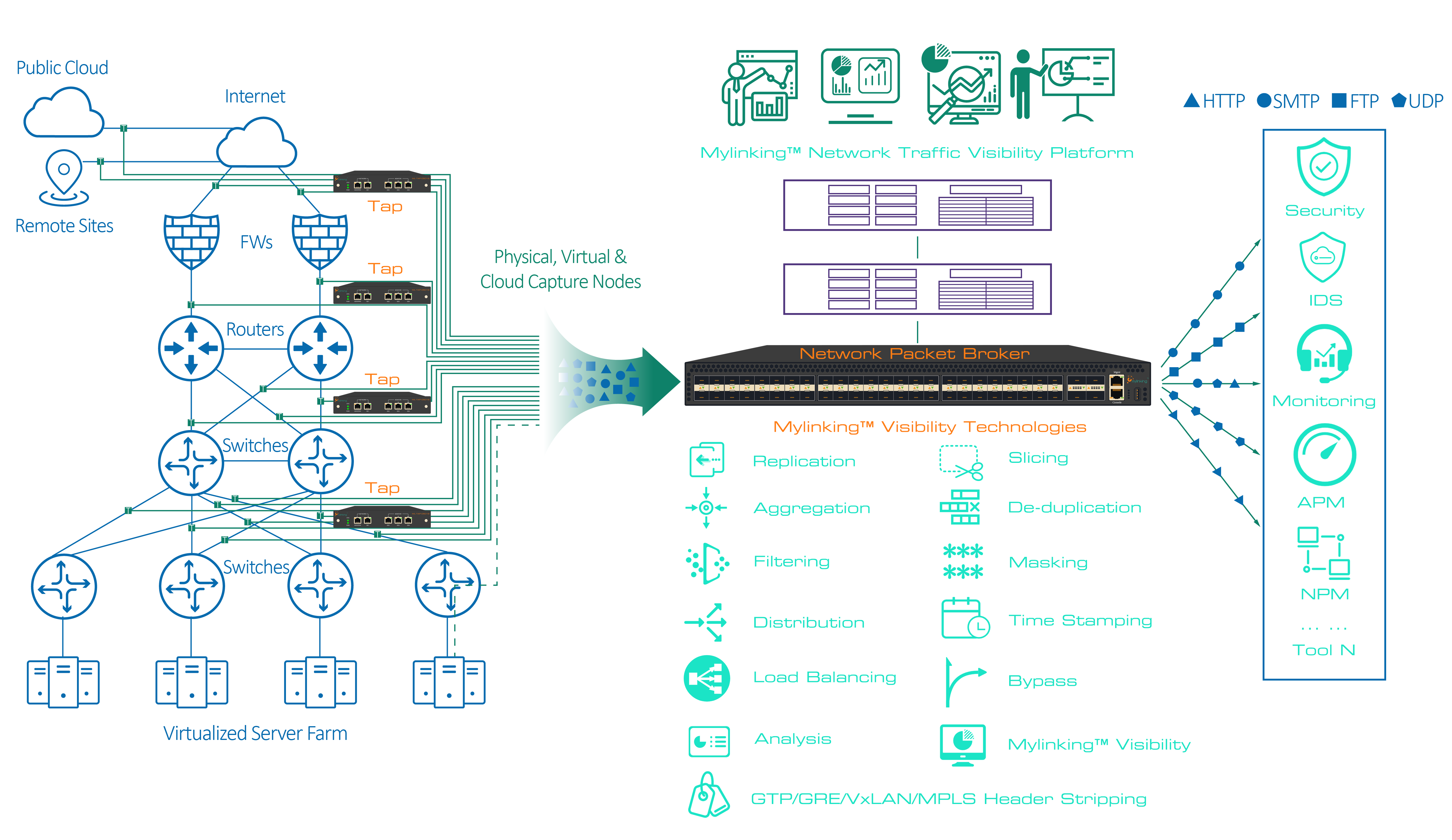

Այսօրվա բարդ, բարձր արագությամբ և հաճախ կոդավորված ցանցային միջավայրերում համապարփակ տեսանելիության ապահովումը չափազանց կարևոր է անվտանգության, կատարողականի մոնիթորինգի և համապատասխանության համար։Ցանցային փաթեթային բրոքերներ (NPB)պարզ TAP ագրեգատորներից վերածվել են բարդ, ինտելեկտուալ հարթակների, որոնք կարևոր են երթևեկության տվյալների հոսքը կառավարելու և մոնիթորինգի ու անվտանգության գործիքների արդյունավետ գործունեությունն ապահովելու համար: Ահա դրանց հիմնական կիրառման սցենարների և լուծումների մանրամասն նկարագրությունը.

Հիմնական խնդիրը, որը NPB-ները լուծում են.

Ժամանակակից ցանցերը ստեղծում են մեծ ծավալի երթևեկություն: Կարևորագույն անվտանգության և մոնիթորինգի գործիքների (IDS/IPS, NPM/APM, DLP, forensics) անմիջապես ցանցային կապերին միացումը (SPAN միացքների կամ TAP-ների միջոցով) անարդյունավետ է և հաճախ անիրագործելի՝ հետևյալ պատճառներով.

1. Գործիքների գերբեռնվածություն. Գործիքները ծանրաբեռնվում են անտեղի երթևեկությամբ, կորցնում են փաթեթներ և բաց են թողնում սպառնալիքներ։

2. Գործիքների անարդյունավետություն. Գործիքները վատնում են ռեսուրսները՝ մշակելով կրկնօրինակ կամ ավելորդ տվյալներ:

3. Բարդ տոպոլոգիա. Բաշխված ցանցերը (տվյալների կենտրոններ, ամպային ծառայություններ, մասնաճյուղեր) դժվարացնում են կենտրոնացված մոնիթորինգը։

4. Գաղտնագրման կույր կետեր. Գործիքները չեն կարող ստուգել կոդավորված երթևեկությունը (SSL/TLS) առանց վերծանման:

5. Սահմանափակ SPAN ռեսուրսներ. SPAN միացքիչները սպառում են կոմուտատորի ռեսուրսներ և հաճախ չեն կարողանում կարգավորել գծային արագության լրիվ երթևեկությունը։

NPB լուծում. Ինտելեկտուալ երթևեկության միջնորդություն

NPB-ները տեղակայված են ցանցային TAP/SPAN միացքների և մոնիթորինգի/անվտանգության գործիքների միջև։ Դրանք գործում են որպես խելացի «ճանապարհային ոստիկաններ», որոնք կատարում են հետևյալը.

1. Ագրեգացիա. Միավորել բազմաթիվ հղումներից (ֆիզիկական, վիրտուալ) ստացված երթևեկությունը համախմբված հոսքերի մեջ։

2. Ֆիլտրացում. Ընտրովիորեն վերահասցեագրել միայն համապատասխան երթևեկությունը որոշակի գործիքների՝ հիմնվելով չափանիշների վրա (IP/MAC, VLAN, արձանագրություն, պորտ, ծրագիր):

3. Բեռի հավասարակշռում. Երթևեկության հոսքերը հավասարաչափ բաշխեք նույն գործիքի բազմաթիվ օրինակների միջև (օրինակ՝ կլաստերային IDS սենսորներ)՝ մասշտաբայնության և դիմադրողականության համար։

4. Կրկնօրինակների վերացում. ավելորդ հղումներով գրանցված փաթեթների նույնական պատճենների վերացում։

5. Փաթեթների կտրում. Փաթեթների կրճատում (օգտակար բեռի հեռացում)՝ պահպանելով վերնագրերը, նվազեցնելով թողունակությունը մինչև այն գործիքները, որոնք միայն մետատվյալների կարիք ունեն։

6. SSL/TLS վերծանում. Ծածկագրված սեսիաների ավարտ (բանալիների միջոցով), ստուգման գործիքներին ներկայացնելով պարզ տեքստային տրաֆիկ, այնուհետև վերակոդավորելով։

7. Կրկնօրինակում/Մուլտիքասթինգ. Նույն տրաֆիկի հոսքը միաժամանակ ուղարկել մի քանի գործիքների։

8. Խորացված մշակում. մետատվյալների արդյունահանում, հոսքի ստեղծում, ժամանակային նշում, զգայուն տվյալների (օրինակ՝ անձնական տվյալների) քողարկում:

Այս մոդելի մասին ավելին իմանալու համար գտեք այստեղ՝

Mylinking™ ցանցային փաթեթային բրոքեր (NPB) ML-NPB-3440L

16*10/100/1000M RJ45, 16*1/10GE SFP+, 1*40G QSFP և 1*40G/100G QSFP28, առավելագույնը 320Gbps

Մանրամասն կիրառման սցենարներ և լուծումներ՝

1. Անվտանգության մոնիթորինգի բարելավում (IDS/IPS, NGFW, Threat Intel):

○ Սցենար. Անվտանգության գործիքները գերծանրաբեռնված են տվյալների կենտրոնում Արևելք-Արևմուտք ուղղությամբ մեծ ծավալի երթևեկությամբ, ինչի հետևանքով կորչում են փաթեթներ և բաց են թողնվում կողային շարժման սպառնալիքները: Գաղտնագրված երթևեկությունը թաքցնում է վնասակար բեռները:

○ NPB լուծում:Կրիտիկական ներքին DC կապերից ստացված երթևեկության համախառն ծավալ։

* Կիրառել մանրացված ֆիլտրեր՝ IDS-ին միայն կասկածելի երթևեկության հատվածներ (օրինակ՝ ոչ ստանդարտ պորտեր, որոշակի ենթացանցեր) ուղարկելու համար։

* Բեռի հավասարակշռություն IDS սենսորների կլաստերի վրա։

* Կատարել SSL/TLS վերծանում և ուղարկել մաքուր տեքստային տրաֆիկ IDS/Threat Intel հարթակ՝ խորը ստուգման համար։

* Կրկնօրինակեք երթևեկությունը ավելորդ ուղիներից։Արդյունք՝Սպառնալիքների հայտնաբերման ավելի բարձր մակարդակ, կեղծ բացասական արդյունքների նվազում, IDS ռեսուրսների օպտիմալացված օգտագործում։

2. Արդյունավետության մոնիթորինգի օպտիմալացում (NPM/APM):

○ Սցենար. Ցանցի աշխատանքի մոնիթորինգի գործիքները դժվարանում են համեմատել հարյուրավոր ցրված կապերից (WAN, մասնաճյուղեր, ամպային) ստացված տվյալները: APM-ի համար ամբողջական փաթեթների գրանցումը չափազանց թանկ է և պահանջում է թողունակություն:

○ NPB լուծում:

* Աշխարհագրորեն ցրված TAP/SPAN կետերից երթևեկության համախմբում կենտրոնացված NPB կառուցվածքի վրա։

* Զտել երթևեկությունը՝ APM գործիքներին միայն ծրագրային հոսքերը (օրինակ՝ VoIP, կարևոր SaaS) ուղարկելու համար։

* Օգտագործեք փաթեթների կտրատում NPM գործիքների համար, որոնք հիմնականում կարիք ունեն հոսքի/գործարքի ժամանակագրության տվյալների (վերնագրերի), ինչը զգալիորեն կրճատում է թողունակության սպառումը։

* Կրկնօրինակեք հիմնական կատարողականի չափանիշների հոսքերը և՛ NPM, և՛ APM գործիքների համար։Արդյունք՝Հոլիստիկ, փոխկապակցված կատարողականի տեսակետ, գործիքների ծախսերի կրճատում, թողունակության նվազագույնի հասցված ծանրաբեռնվածություն։

3. Ամպային տեսանելիություն (հանրային/մասնավոր/հիբրիդային):

○ Սցենար՝ Հանրային ամպերում (AWS, Azure, GCP) բնիկ TAP մուտքի բացակայություն։ Վիրտուալ մեքենայի/կոնտեյների երթևեկությունը անվտանգության և մոնիթորինգի գործիքներին գրանցելու և ուղղորդելու դժվարություն։

○ NPB լուծում:

* Տեղակայեք վիրտուալ NPB-ներ (vNPB) ամպային միջավայրում։

* vNPB-ները օգտվում են վիրտուալ կոմուտատորային երթևեկությունից (օրինակ՝ ERSPAN-ի, VPC Traffic Mirroring-ի միջոցով):

* Զտել, ամփոփել և հավասարակշռել Արևելք-Արևմուտք և Հյուսիս-Հարավ ամպային երթևեկությունը։

* Անվտանգ կերպով թունելավորեք համապատասխան երթևեկությունը դեպի տեղական ֆիզիկական NPB-ներ կամ ամպային մոնիթորինգի գործիքներ:

* Ինտեգրվել ամպային տեսանելիության ծառայությունների հետ։Արդյունք՝Հիբրիդային միջավայրերում անվտանգության կայուն դիրքի և կատարողականի մոնիթորինգ՝ հաղթահարելով ամպային տեսանելիության սահմանափակումները։

4. Տվյալների կորստի կանխարգելում (DLP) և համապատասխանություն.

○ Սցենար. DLP գործիքները պետք է ստուգեն արտագնա երթևեկությունը զգայուն տվյալների (PII, PCI) առկայության համար, բայց դրանք ողողված են անտեղի ներքին երթևեկությամբ: Համապատասխանությունը պահանջում է կարգավորվող որոշակի տվյալների հոսքերի մոնիթորինգ:

○ NPB լուծում:

* Զտել երթևեկությունը՝ DLP շարժիչին միայն ելքային հոսքերը (օրինակ՝ ինտերնետի կամ որոշակի գործընկերների համար նախատեսված) ուղարկելու համար։

* Կիրառել NPB-ի վրա խորը փաթեթային ստուգում (DPI)՝ կարգավորվող տվյալների տեսակներ պարունակող հոսքերը նույնականացնելու և դրանք DLP գործիքի համար առաջնահերթություն տալու համար։

* Փաթեթների մեջ թաքցնել զգայուն տվյալները (օրինակ՝ վարկային քարտի համարները)նախքանուղարկելով ավելի քիչ կարևոր մոնիթորինգի գործիքներին՝ համապատասխանության գրանցման համար։Արդյունք՝DLP-ի ավելի արդյունավետ աշխատանք, կեղծ դրական արդյունքների նվազում, համապատասխանության աուդիտի արդյունավետացում, տվյալների գաղտնիության բարձրացում։

5. Ցանցային դատաբժշկական փորձաքննություն և խնդիրների լուծում.

○ Սցենար. Բարդ կատարողականի խնդրի կամ խախտման ախտորոշումը պահանջում է փաթեթների ամբողջական գրանցում (PCAP) մի քանի կետերից ժամանակի ընթացքում: Գրանցման գրանցումները ձեռքով կատարելը դանդաղ է, իսկ ամեն ինչի պահպանումը անիրագործելի է:

○ NPB լուծում:

* NPB-ները կարող են անընդհատ բուֆերացնել երթևեկությունը (գծի արագությամբ):

* Կարգավորեք NPB-ի վրա ազդակներ (օրինակ՝ որոշակի սխալի պայման, երթևեկության կտրուկ աճ, սպառնալիքի մասին ահազանգ)՝ միացված փաթեթների գրանցման սարքին համապատասխան երթևեկությունը ավտոմատ կերպով գրավելու համար։

* Նախապես զտեք որոնող սարքին ուղարկված երթևեկությունը՝ միայն անհրաժեշտը պահպանելու համար։

* Կրկնօրինակեք կարևորագույն երթևեկության հոսքը որսացող սարքին ՝ առանց ազդելու արտադրական գործիքների վրա։Արդյունք՝Խափանումների/խախտումների դեպքում լուծման ավելի արագ միջին ժամանակ (MTTR), նպատակային դատական ձայնագրման հետազոտություններ, պահեստավորման ծախսերի կրճատում։

Կիրառման նկատառումներ և լուծումներ.

○Մասշտաբայնություն. Ընտրեք բավարար միացքների խտությամբ և թողունակությամբ (1/10/25/40/100GbE+) NPB-ներ՝ ներկա և ապագա երթևեկությունը կառավարելու համար: Մոդուլային շասսին հաճախ ապահովում է լավագույն մասշտաբայնությունը: Վիրտուալ NPB-ները առաձգականորեն մասշտաբավորվում են ամպում:

○Դիմացկունություն. ներդրեք ավելորդ NPB-ներ (HA զույգեր) և գործիքների ավելորդ ուղիներ: Ապահովեք վիճակի համաժամեցումը HA կարգավորումներում: Օգտագործեք NPB բեռի հավասարակշռումը՝ գործիքների դիմադրողականության համար:

○Կառավարում և ավտոմատացում. Կենտրոնացված կառավարման կոնսոլները կարևոր են: Փնտրեք API-ներ (RESTful, NETCONF/YANG)՝ գործիքավորման հարթակների (Ansible, Puppet, Chef) և SIEM/SOAR համակարգերի հետ ինտեգրման համար՝ ահազանգերի հիման վրա քաղաքականության դինամիկ փոփոխությունների համար:

○Անվտանգություն. պաշտպանեք NPB կառավարման ինտերֆեյսը: Խստորեն վերահսկեք մուտքը: Եթե վերծանում եք երթևեկությունը, ապահովեք բանալիների կառավարման խիստ քաղաքականություն և բանալիների փոխանցման անվտանգ ուղիներ: Դիտարկեք զգայուն տվյալների քողարկումը:

○Գործիքների ինտեգրում. Համոզվեք, որ NPB-ն աջակցում է անհրաժեշտ գործիքային կապին (ֆիզիկական/վիրտուալ ինտերֆեյսներ, արձանագրություններ): Ստուգեք համատեղելիությունը գործիքի որոշակի պահանջների հետ:

Այսպիսով,Ցանցային փաթեթային բրոքերներԱյլևս լրացուցիչ շքեղություն չեն. դրանք ժամանակակից դարաշրջանում ցանցային տեսանելիության հասնելու հիմնարար ենթակառուցվածքային բաղադրիչներ են: Ինտելեկտուալ կերպով ագրեգացնելով, զտելով, բեռի հավասարակշռելով և երթևեկությունը մշակելով՝ NPB-ները հնարավորություն են տալիս անվտանգության և մոնիթորինգի գործիքներին գործել առավելագույն արդյունավետությամբ և արդյունավորությամբ: Դրանք քանդում են տեսանելիության մեկուսացումները, հաղթահարում մասշտաբի և կոդավորման մարտահրավերները և, ի վերջո, ապահովում են ցանցերը պաշտպանելու, օպտիմալ աշխատանք ապահովելու, համապատասխանության պահանջներին համապատասխանելու և խնդիրները արագ լուծելու համար անհրաժեշտ պարզությունը: NPB-ի ամուր ռազմավարության ներդրումը կարևոր քայլ է ավելի դիտարկելի, անվտանգ և դիմացկուն ցանց կառուցելու ուղղությամբ:

Հրապարակման ժամանակը. Հուլիս-07-2025